انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

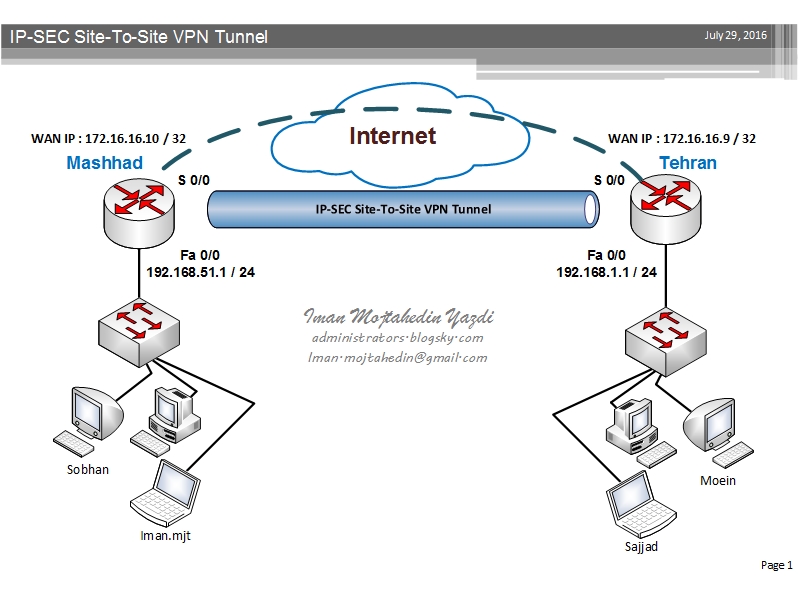

Network Managers and Administratorsپیکربندی تانل IP-SEC بصورت Site-To-Site VPN بر روی لینک Point To Point بین دو روتر سیسکو

پیکربندی تانل IP-SEC بصورت Site-To-Site VPN بر روی لینک Point To Point بین دو روتر سیسکو

سلام

مطلبی که امروز تو این پست خدمتتون ارائه می کنم در حقیقت بازخوانی روایتیست از ویدئوی آموزشی جناب آقای Eric Spengler که در آرشیو YouTube به آدرس https://www.youtube.com/watch?v=aJB0E3_C4dQ و به شیوه بسیار شیوا و روان و البته فقط در حد اطلاعات لازم و کافی ارائه شده است.

لذا در این قسمت ضمن بازخوانی مجدد مطالب این فیلم آموزشی، قصد دارم با تجزیه و تحلیل زوایای فنی دستورات بکار رفته در پیکربندی IP-SEC ، با دقت و تمرکز بیشتری بصورت گام به گام در صدد درک بهتر نحوه پیکربندی این مکانیزم امنیتی برآییم.

طبق اطلاعات عنوان شده در این ویدئو، پیکربندی تانل IP-SEC بصورت Site-To-Site VPN شامل 5 مرحله به شرح موارد زیر میباشد:

- مرحله اول: پیکربندی ISAKMP Policy که طی آن پارامتر های مختص به فاز اول ایجاد تانل IP-SEC یعنی مرحله برقراری Trust relation sheep بصورت تنظیم Pre-Shared key یا Certificate مشخص و در هر دوطرف تنظیم می گردد.

- مرحله دوم: پیکربندی Transform set که در جریان آن پارامتر های مربوط به فاز دوم تانل IP-SEC و متد Encryption ، سایز کلید و الگوریتم Hashing مورد استفاده در جهت رمزنگاری داده های عبوری از داخل تانل مشخص می شوند.

- مرحله سوم: مشخص نمودن ترافیک عبوری از داخل تانل از طریق تعریف Access-List می باشد.

- مرحله چهارم: تعریف Crypto MAP جمع بندی و تعریف روابط بین پارامتر های تعریف شده در مراحل قبل خواهد بود.

- مرحله پنجم: و آخرین قدم در بهره برداری از تانل امن IP-SEC شامل مشخص نمودن اینترفیس فیزیکی یا GRE Tunnel ی خواهد بود که قرار است ترافیک تانل IP-SEC از طریق آن به سمت روتر طرف مقابل هدایت شود.

Step By Step configuration of site-to-site IP-SEC VPN tunnel:

!========== phase 1 ================================

crypto isakmp policy 10

encr aes 256

authentication pre-share

group 5

lifetime 3600

crypto isakmp key imanP@SS address 172.16.16.10

!

crypto ipsec security-association lifetime seconds 1800

!

!========== phase 2 ================================

crypto ipsec transform-set TRNFSiman esp-aes 256 esp-sha-hmac

!========== phase 3 ================================

crypto map CMAP 10 ipsec-isakmp

set peer 172.16.16.10

set security-association lifetime seconds 900

set transform-set TRNFSiman

match address 123

!========== phase 4 ================================

access-list 123 permit ip 192.168.1.0 0.0.0.255 192.168.51.0 0.0.0.255

!========== phase 5 ================================

ip route 192.168.51.0 255.255.255.0 FastEthernet0/0

!========== Last step ==============================

TEHRAN(config)#interface fastEthernet 0/1

TEHRAN(config-if)#crypto map CMAP

جهت ارزیابی و پایش وضعیت تانل و بررسی ترافیک انتقال داده شده از روی آن می توانید از دستورات زیر استفاده کنید:

همایش شبکه و امنیت در محیط سازمانی با مدیریت اداره کل ارتباطات وفناوری اطلاعات استان بوشهر

|

همایش شبکه و امنیت در محیط سازمانی با مدیریت اداره کل ارتباطات وفناوری اطلاعات استان بوشهر وهمکاری دانشگاه فردوسی مشهد در استان بوشهر برگزار گردید.

به گزارش روابط عمومی اداره کل ارتباطات وفناوری اطلاعات استان بوشهر،این اداره کل در راستای نهادینه کردن امنیت در فناوری اطلاعات با همکاری سازمان فناوری اطلاعات و مرکز آپای دانشگاه فردوسی مشهد این کارگاه آموزشی را در حوزه امنیت برگزارنمود.

قابل ذکر است همزمان با برگزاری کارگاه امنیت، مرکز آپای دانشگاهی نیز افتتاح یافت که بدین منظور جناب آقای مهندس سجادی معاون محترم امنیت سازمان فناوری اطلاعات ایران نیز ضمن حضور در دانشگاه خلیج فارس بوشهر، در کارگاه امنیت حضور یافتند و نکاتی را در خصوص الزامات امنیتی در سازمانها و وظایف مراکز آپا بیان فرمودند.

:::::::::::: لینک مستقیم خبر در وب سایت وزارت ارتباطات و فنآوری اطلاعات ............

برگزاری کارگاه آموزشی امنیت فضای تولید و تبادل اطلاعات و افتتاح مرکز آپا - خرم آباد استان لرستان

|

به گزارش روابط عمومی اداره کل ارتباطات و فناوری اطلاعات ، حیدری افزود: مرکز آگاهی رسانی، پشتیبانی و امداد رایانه ای (آپا) به عنوان همکار مرکز مدیریت و هماهنگی عملیات رخدادهای رایانه ای (ماهر) سازمان فناوری اطلاعات ایران سوم شهریور در دانشگاه لرستان افتتاح و همزمان با این افتتاحیه کارگاه آموزشی امنیت فضای تولید و تبادل اطلاعات نیز برگزار می شود.

وی اظهار کرد: کارگاه آموزشی امنیت فضای تولید و تبادل اطلاعات با محوریت امنیت در فضای مجازی و با طرح موضوع در خصوص امنیت فناوری اطلاعات و ارتباطات، ضرورت ها و روندها، تهدیدات امنیتی، معماری و طراحی ایمن شبکه ها و زیرساخت سازمانی، پیکربندی امن تجهیزات و زیرساخت با رویکرد دفاع در عمق، مدیریت رخدادهای امنیت رایانه ای و تشکیل تیم های CERTسازمانی برگزار می شود.

مدیر کل ارتباطات و فناوری اطلاعات استان گفت: این کارگاه آموزشی با همکاری اداره کل ارتباطات و فناوری اطلاعات استان، دانشگاه لرستان، سازمان فناوری اطلاعات ایران و مرکز آپای دانشگاه فردوسی مشهد با حضور مقامات استانی، ریاست محترم مرکز برنامه ریزی ، نوسازی و توسعه فناوری اطلاعات استانداری ، مدیر کل محترم پدافند غیر عامل استانداری و ریاست دانشگاه لرستان برگزار می شود.

دانلود IOS های جدید سوئیچ های سری Cisco catalyst 2960 و Cisco catalyst 3750e

سلام صبح بخیر

بنا بر درخواست بسیاری از دوستان و همکاران، آخرین نسخه IOS مربوط به دو سوئیچ متداول Cisco catalyst 2960 و Cisco catalyst 3750e رو برای استفاده شما دوستان از وب سایت شرکت Cisco دانلود کردم که می تونید از این قسمت دانلود نمایید.

| Description: | LAN BASE |

| Release: | 15.2.2E5 |

| Release Date: | 07/Jun/2016 |

| File Name: | c2960-lanbasek9-mz.152-2.E5.bin |

| Min Memory: | DRAM 128 MB Flash 64 MB |

| Size: | 13.96 MB (14635349 bytes) |

| MD5 Checksum: | 4ab00188887e9844bd8d1db83adbbf20 |

| Description: | IP BASE |

| Release: | 15.0.2-SE10 |

| Release Date: | 21/Jul/2016 |

| File Name: | c3750e-ipbasek9-mz.150-2.SE10.bin |

| Min Memory: | DRAM 256 MB Flash 64 MB |

| Size: | 19.49 MB (20432128 bytes) |

| MD5 Checksum: | 9146e34146a53662a42af28d272789fb |

کارگاه تخصصی یکروزه ارتقای دانش امنیت متولیان فاوای کلیه دستگاه های اجرایی و حاکمیتی آذربایجان غربی

به گزارش روابط عمومی اداره کل ارتباطات و فناوری اطلاعات ،کارگاه تخصصی یکروزه ارتقای دانش امنیت متولیان فاوای کلیه دستگاه های اجرایی و حاکمیتی آذربایجان غربی با شرکت بیش از 180 نفر ، با همکاری مرکز ماهر سازمان فناوری اطلاعات ایران و اداره کل فناوری اطلاعات آذربایجان غربی توسط اساتید مرکز اپا دانشگاه فردوسی در محل دانشگاه ارومیه برگزار گردید.

لینک مستقیم خبر در وب سایت وزارت ارتباطات و فنآوری اطلاعات ::::: ...