انجمن مدیران و راهبران شبکه

Network Managers and Administrators

انجمن مدیران و راهبران شبکه

Network Managers and Administrators۱۰ نکته در خصوص امکانات امنیتی سوئیچ های سیسکو - قسمت دوم

Network

Security Best Practices and

Cisco Catalyst Switches

Part # 2

۲- پیکربندی Port Security بر روی پورت های Access سوئیچ :

یکی از روشهای مؤثر در افزایش امنیت شبکه های LAN استفاده از امکان محدود نمودن پورت های سوئیچ های لایه ACCESS شبکه به آدرس های فیزیکی (MAC Address) معین و از پیش تعیین شده می باشد. این قابلیت باعث جلوگیری از اتصال تجهیزات غیر مجاز به ویژه رایانه های همراه به شبکه سازمان شما و حذف ریسک دسترسی غیر مجاز به منابع میزبانی شده بر روی شبکه خواهد شد. همانطور که می دانید یکی از مهمترین ویژگیهای تجهیزات سوئیچ ذخیره آدرس فیزیکی مبدأ (Source MAC address) بسته های (Frames) وارد شده به سوئیچ در جدولی به نام MAC Table است. این عمل باعث افزایش سرعت عملیات Forwarding سوئیچ در ارجاعات احتمالی بعدی به آدرس فیزیکی ذخیره شده و همچنین کاهش چشمگیر ترافیک شبکه از طریق کاهش پروسه ARP و Broadcastهای لازم جهت یافتن آدرس فیزیکی مقصد بسته ها خواهد شد. هر ردیف از جدول MAC Table شامل اطلاعاتی در خصوص تناظر یک به یک میان شماره پورد سوئیچ و آدرس های فیزیکی متصل به آن پورت است. جهت مشاهده اطلاعات این جدول می توانید از دستور زیر استفاده نمایید:

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 0001.c723.67ec DYNAMIC Fa0/24

1 0009.7ced.920d DYNAMIC Fa0/24

1 00d0.5803.6919 DYNAMIC Fa0/24

ITNGN_SW#

در این قسمت می خواهیم با انجام تنظیمات port security سوئیچ را طوری پیکربندی کنیم که سوئیچ بر روی هر پورت خود تنها یک MAC Address را ذخیره کرده و در صورتیکه دستگاه جدیدی با آدرس متفاوت از MAC Address اولیه به این پورت ها متصل شود، پورت سوئیچ بصورت خودکار به حالت Block رفته و در ضمن یک پیغام هشدار برای Syslog server ارسال کند:

ابتدا وارد کنسول مدیریتی سوئیچ شده و وارد محیط پیکربندی اینترفیس مورد نظر می شویم

ITNGN_SW#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

ITNGN_SW(config)#interface fastEthernet 0/1

ITNGN_SW(config-if)#

protect Security violation protect mode

restrict Security violation restrict mode

shutdown Security violation shutdown mode

ITNGN_SW(config-if)#switchport port-security violation shutdown

ITNGN_SW(config-if)#

restrict بسته های دریافتی از مبدأ رایانه غیر مجاز Drop شده ولی همچنان پورت شبکه فعال باقی خواهد ماند. در این حالت پیغام Alert جهت Syslog Server ارسال می شود.

۱۰ نکته مهم در خصوص استفاده از امکانات امنیتی سوئیچ های سیسکو

Cisco Catalyst Switches

Part # 1

هدف از درج این مطلب آشنایی شما عزیزان با ۱۰ مورد از کاربردی ترین امکانات امنیتی سوئیچ های شرکت Cisco می باشد که در صورت استفاده صحیح و اصولی از آنها می توانید امنیت شبکه یا سازمان خود را تا حد قابل ملاحظه ای افزایش دهید.

در ارائه و نگارش این سری از مطالب فرض بر این قرار داده شده که شما خواننده گرامی با اصول اولیه کار با تجهیزات سوئیچهای مدیریتی شرکت سیسکو شامل اتصال به پانل مدیریتی و در دست گرفتن Command Line Interface آشنایی داشته و مستقیما به معرفی و نحوه پیکربندی تنظیمات امنیتی مورد بحث پرداخته شده است.

۱- استفاده از پروتکل امن SSH بجای Telnet در خصوص ارتباط با CLI سوپیچ ها:

همانطور که می دانید اطلاعات منتقل شده در هنگام استفاده از پروتکل Telnet (پورت 23/TCP) بصورت unencrypted text یا Clear Text می باشند. بنابراین نام کاربری و رمز عبوری که مدیر شبکه یا متصدی نگهداری تجهیزات سوئیچ جهت برقراری ارتباط با سوئیچ بکار می برد کاملا از جانب حملات MITM مورد تهدید می باشد. بر این اساس اکیدا توصیه می شود در هنگام ارتباط با سوئیچ از پروتکل SSH ( 22/TCP,UDP) Secure Shell استفاده گردد تا در صورت وقوع حملات MITM ، اطلاعات به سرقت رفته قابل استفاده برای هکر نباشد.

به منظور پیکربندی سوئیچ جهت پذیرش ارتباط راه دور با استفاده از پروتکل SSH قدم به قدم بصورت زیر عمل کنید:

ابتدا از طریق کنسول یا Telnet به سوئیچ متصل شده و با ورود دستور enable وارد enable mode سوئیچ شوید:

ITNGN-SW1>enable

Enter configuration commands, one per line. End with CNTL/Z.

ITNGN-SW1(config)#crypto key generate rsa

اگر همه چیز درست انجام شده باشد سوئیچ پیغام زیر را نمایش خواهد داد:

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

در این قسمت سوئیچ از شما مقدار عددی بین 360 تا 2048 را برای ایجاد Encryption key سوال خواهد کرد. می توانید با فشردن این کلید مقدار پیش فرض 512 را Confirm کنید:

% Generating 512 bit RSA keys, keys will be non-exportable...[OK]

راه دور از طریق پروتکل SSH می باشد:

ITNGN-SW1(config-line)#login local

ITNGN-SW1(config-line)#transport input ssh

ITNGN-SW1(config-line)#transport output ssh

ITNGN-SW1(config-line)#exit

ITNGN-SW1(config)#exit

ITNGN-SW1#

این مطلب ادامه دارد.......

نحوه بروز رسانی Windows 7 از طریق Proxy Server

Windows 7 / Vista Update via Proxy Server

همینطور که می دونید تنظیمات Proxy در داخل Internet Explorer تأثیری در تنظیمات عمومی ویندوز نداره ، یعنی اگه پهنای باند اینترنتی که توی شرکت یا سازمان دارید و ازش استفاده می کنید از طریق یک پراکسی سرور تأمین میشه (Tools> Internet Options> Connections> LAN Settings> Proxy Server ) قطعا نمی تونید فقط با همین تنظیمات سیستم عامل رایانه خودتون رو Update کنید. برای این منظور در Windows 7 و Windows VISTA به ترتیب زیر عمل کنید:

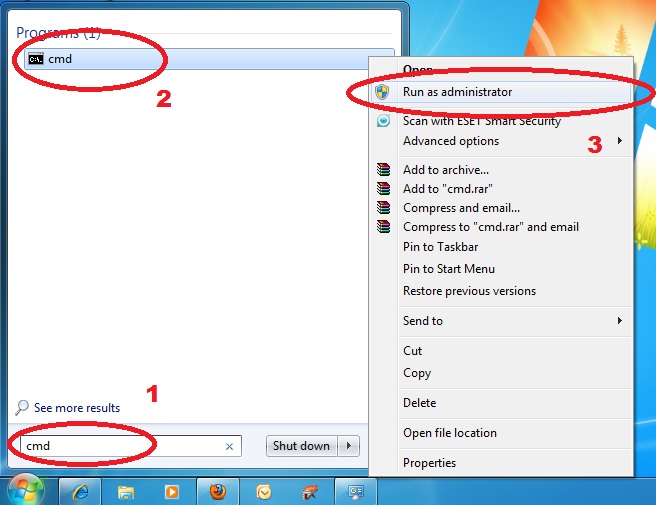

1- ابتدا همانند شکل زیر در داخل Search Box ویندوز کلمه cmd را تایپ کرده و پس از ظاهر شدن ایکن Command ، بر روی آن کلیک راست نموده و گزینه Run as administrator را انتخاب کنید.

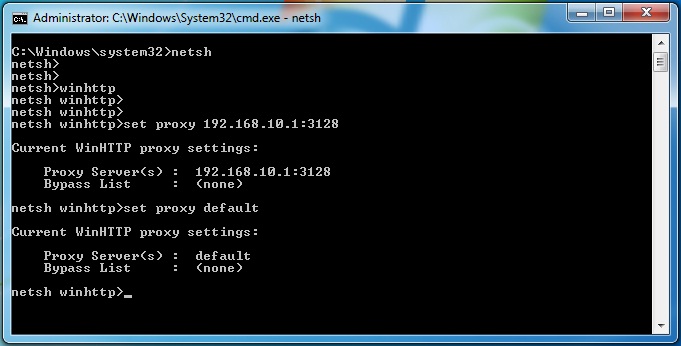

۲- همانند شکل زیر در داخل پنجره CMD به ترتیب موارد زیر را وارد کنید:

netsh>winhttp

netsh winhttp>set proxy 192.168.10.1:3128

3- با دستور set proxy default هم می تونید این تنظیمات رو بی اثر کنید.

آخرین تغییرات صورت گرفته در آزمون های مربوط به مدرک Cisco CCNP

شرکت سیسکو تاریخ July 31, 2010 ، مطابق با شنبه ۹ مرداد ماه ۱۳۸۹ را آخرین مهلت برگزاری آزمون های زیر اعلام نمود:

CCNP Exams

& Recommended Training

|

|

|---|---|

| Required Exam(s) |

Recommended Training

|

|

642-901 BSCI Last day to test: July 31, 2010 |

Building Scalable Cisco Internetworks (BSCI) |

| OR | |

| 642-902 ROUTE | Implementing Cisco IP Routing (ROUTE) |

|

642-812 BCMSN Last day to test: July 31, 2010 |

Building Cisco Multilayer Switched Networks (BCMSN) |

| OR | |

| 642-813 SWITCH | Implementing Cisco IP Switched Networks (SWITCH) |

|

642-825 ISCW Last day to test: July 31, 2010 |

Implementing Secure Converged Wide Area Networks (ISCW) |

|

642-845 ONT Last day to test: July 31, 2010 |

Optimizing Converged Cisco Networks (ONT) |

در مقابل این شرکت تاریخ April 30, 2010 مطابق با جمعه 10 اردیبهشت ماه را تاریخ برگزاری اولین آزمون جدید TSHOOT 642-832 اعلام نموده است. لذا داوطلبان دریافت مدرک بین المللی CCNP تنها تا پایان روز نهم مرداد ماه سال جاری فرصت دارند تا از طریق کسب نمره قبولی در هر دو آزمون Composite 642-892 و TSHOOT 642-832 موفق به دریافت مدرک CCNP گردند.

| Required Exam(s) | Recommended Training |

|---|---|

|

642-892 Composite Last day to test: July 31, 2010 |

Building Scalable Cisco Internetworks (BSCI) Building Cisco Multilayer Switched Networks (BCMSN) |

|

643-832 TSHOOT BETA Available: February 16-March 26, 2010 |

Troubleshooting and Maintaining Cisco IP Networks (TSHOOT) |

| OR | |

|

642-832

TSHOOT Available: April 30, 2010 |

من نسخه PDF کتاب مربوط به آمادگی آزمون TSHOOT رو پیدا کردم و براتون آپلود کردم تا شما هم بتونید اونو مطالعه کنید.

برای دانلود نسخه PDF این کتاب اینجا کلیک نمایید.

رمز عبور جهت دانلود فایل فوق عبارت"www.itngn.ir" می باشد.

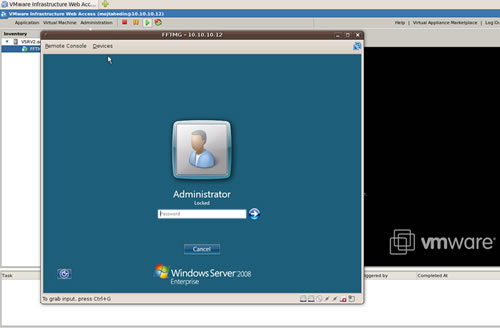

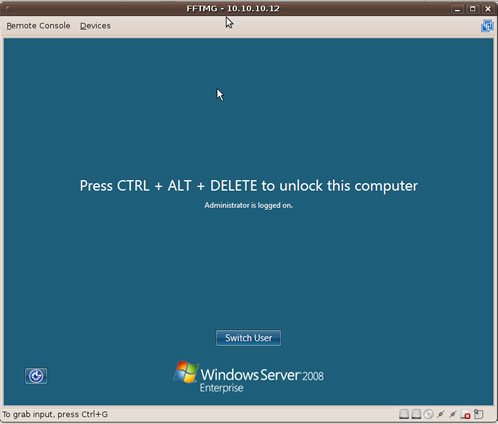

ارسال کلیدهای ترکیبی Ctrl+Alt+Delete به وب کنسول VMWare

اگر از نسخه VMware Server 2.0 برای مجازی سازی سرورهای Server Room استفاده می کنید حتما تا حالا متوجه مشکل عدم امکان ارسال کلیدهای ترکیبی Ctrl+Alt+Delete در Mozilla Firefox برای Unlock کردن سرور از طریق وب کنسول VMware شده اید. متاسفانه در Extension نصب شده بر روی مرورگر Mozilla Firefox ، گزینه "Send Ctrl+Alt+Delete" از منوی Remote Console حذف شده است.

برای حل این مشکل میتونید از کلیدهای ترکیبی بصورت زیر برای Unlock کردن سرور استفاده کنید:

Ctrl + Alt + Print Screen